Tài liệu đào tạo an toàn thông tin

[MINH HUỆ 7-5-2022] Ghi chú: Tài liệu đào tạo này dành cho các học viên ở ngoài Trung Quốc Đại Lục. Các học viên tại Đại Lục có thể đọc tài liệu này để tham khảo các nguyên tắc chung, một số phần có thể không áp dụng cho các học viên ở Đại Lục.

Mục lục

Các nguyên tắc chung

Các phương thức tấn công phổ biến

Gỡ bỏ WeChat, TikTok và các ứng dụng tương tự trên thiết bị chính

Tắt các thiết bị và tránh xa các thiết bị trong các cuộc thảo luận nhạy cảm

Tấn công trực tiếp trên mạng

Tấn công giả mạo trên mạng

Kiểm tra lịch sử truy cập thư điện tử

Đảm bảo thiết bị luôn được cập nhật

Sử dụng tài khoản thông thường cho hầu hết các tác vụ trên thiết bị

Chỉ chạy các ứng dụng đáng tin cậy

Bảo vệ dữ liệu trên các thiết bị bằng mật mã, mã hoá và sao lưu dữ liệu

Các chi tiết kỹ thuật chung

Sao lưu dữ liệu

Bảo vệ dữ liệu bằng mã hoá

Sử dụng ứng dụng quản lý mật khẩu

Thiết lập ứng dụng email

Các biện pháp khác

Các thiết bị di động

Hệ điều hành Mac OS

Cấu hình mạng

Hệ điều hành Windows

Cấu hình mạng

Các tính năng bảo mật trên Windows 11

Các nguyên tắc chung

Các phương thức tấn công phổ biến

Tài liệu đào tạo này nhằm giúp nâng cao hiểu biết của bạn về an toàn thông tin và thiết lập các biện pháp phòng bị tốt nhất. Vui lòng dành thời gian học kỹ tài liệu này, đồng thời tận lực áp dụng các biện pháp được đề cập. Không nên chỉ đọc lướt qua một lần; hãy đọc một vài lần để đảm bảo rằng bạn hiểu rõ.

Hãy bắt đầu bằng một câu chuyện để minh họa những mối nguy hiểm tiềm tàng về an toàn thông tin, qua đó bạn sẽ thấy một cách rõ ràng vì sao cần thực hiện các biện pháp bảo mật.

David đã thành công trốn thoát khỏi Trung Quốc và đến một sân bay tại nước Mỹ. Anh ấy đã tìm kiếm thông tin liên hệ của các điểm luyện công trong thành phố và gọi điện thoại cho John để được giúp đỡ.

John đón David tại sân bay và David đã ở nhà John trong vài ngày trước khi chuyển đến một phòng trọ. Trong thời gian đó, John và David đã thảo luận về rất nhiều việc, bao gồm việc David bị bức hại ở Trung Quốc và kế hoạch định cư ở nước Mỹ của anh. David đã sử dụng mạng Wifi tại nhà của John để truy cập Internet thông qua điện thoại di động của anh.

David đã lưu John vào danh bạ điện thoại và điền một số thông tin chi tiết. Trang web của điểm luyện công trong thành phố chỉ đăng số điện thoại và tên của John. David đã lưu thêm họ và tên bằng tiếng Trung của John. Vì David sẽ quay lại nhà John trong tương lai nên anh đã thêm địa chỉ nhà John vào danh bạ điện thoại. Để hoàn thành đơn xin cư trú, cần sử dụng email để gửi các tài liệu văn bản, vì vậy David đã lưu email của John trong danh bạ và bắt đầu sử dụng email để liên lạc với John.

John đã đưa David đến điểm chia sẻ của nhóm để gặp các học viên khác và David đã lưu thêm nhiều thông tin liên lạc vào danh bạ.

Sau một thời gian, David được cấp một tài khoản email an toàn và email này được thêm vào danh sách email của nhóm địa phương. Sau đó, David bắt đầu nhận được các email từ nhiều học viên về các hạng mục khác nhau. David bắt đầu thấy được vai trò của các học viên khác nhau và anh thường xuyên bổ sung thông tin vào mục chi tiết trong danh bạ. Ví dụ, thỉnh thoảng John tổ chức các nhóm chia sẻ. David nhận định rằng John chắc hẳn là một điều phối hoặc thậm chí là phụ đạo viên của Phật học hội. Ngoài ra, Helen thường nói về các hạng mục khác nhau vào cuối mỗi buổi chia sẻ của nhóm. David nhận định rằng Helen có thể là một thành viên của Phật học hội. Anh đã lưu trong danh bạ rằng John là phụ đạo viên của Phật học hội và Helen là thành viên của Phật học hội.

Sau đó John nhận được một email gửi tới tài khoản email an toàn của mình, trong đó đề xuất anh thay đổi mật khẩu bằng cách nhấn vào một liên kết trong email. Email này có vẻ như được gửi từ quản trị viên hệ thống email. Anh đã mở liên kết và trang web trông khá quen thuộc. Trang web này yêu cầu anh nhập mật khẩu hiện tại của mình trước và sau đó nhập mật khẩu mới hai lần. Anh ấy đã làm theo. Anh cảm thấy hơi kỳ lạ khi vẫn có thể truy cập email bằng mật khẩu cũ trên điện thoại.

Sau đó, David nhận được một email từ John với file đính kèm có tiêu đề “Danh sách các tài liệu cần thiết cho việc đăng ký cư trú.” David cảm thấy hơi lạ vì anh không hề yêu cầu John cung cấp tài liệu này. Tuy nhiên vì trước đó họ có nói chuyện về đơn xin cư trú nên anh cũng thấy email này hợp lý. Anh đã mở nó ra vì anh tin tưởng John. David nhận thấy có một khoảng trễ nhỏ trong quá trình mở tài liệu. Anh nghĩ rằng có thể do máy tính của mình đã cũ và không suy nghĩ thêm về việc này.

Sau đó John nhận được một email từ địa chỉ email an toàn của David với file đính kèm có tiêu đề “Câu chuyện về những bức hại mà tôi đã trải qua ở Trung Quốc.” John cảm thấy hơi kỳ lạ vì anh đã không yêu cầu David viết xuống những điều này. Nhưng vì trước đây họ đã từng nói chuyện về việc David bị bức hại ở Trung Quốc và một tài liệu như vậy là cần thiết để nộp đơn xin cư trú nên John không quá bất ngờ về điều này. John đã mở tài liệu. Đó thực sự là câu chuyện của David đã được đăng trên Minh Huệ Net trước đây. John cảm thấy hơi kỳ lạ vì có một khoảng trễ ngắn khi tài liệu được mở ra. Tuy nhiên anh cũng bỏ qua và không suy nghĩ thêm về điều này nữa.

Sau đó, nhà của John bị đột nhập. Máy tính xách tay, ổ đĩa USB và ổ cứng gắn ngoài đã bị đánh cắp, trong đó có mã nguồn của hạng mục, mật khẩu truy cập máy chủ, cũng như bản thuyết trình về các hạng mục trong tương lai.

Câu chuyện chưa kết thúc ở đây nhưng chúng ta có thể dừng lại để đếm xem có bao nhiêu lỗ hổng bảo mật và chúng ta có thể làm gì để ngăn chặn những lỗ hổng này.

Gỡ bỏ WeChat, TikTok và các ứng dụng tương tự trên thiết bị chính

Các ứng dụng từ Trung Quốc (bao gồm WeChat, TikTok, v.v.) thu thập rất nhiều thông tin cá nhân từ thiết bị, bao gồm chi tiết danh bạ liên lạc được lưu trữ trên thiết bị. Tà ác không gặp khó khăn gì khi lấy các thông tin được thu thập từ các nhà sản xuất ứng dụng. Chính vì không có sự bảo vệ quyền riêng tư, nên các ứng dụng này đã trở thành mối nguy hiểm rất lớn về bảo mật cho chúng ta (một nhóm người bị tà ác đặt mục tiêu bức hại).

Trong lần chạy đầu tiên, WeChat sẽ yêu cầu quyền truy cập danh bạ trên thiết bị. Nếu yêu cầu quyền không được cấp, ứng dụng sẽ thoát ra ngay lập tức. Nếu sau đó bạn có thể sử dụng WeChat, điều đó có nghĩa rằng bạn đã cấp cho WeChat quyền truy cập vào danh bạ, bất kể bạn có hiểu những hệ quả tiềm tàng hay không.

Nếu David nằm trong danh sách đen và có cài đặt WeChat trên điện thoại của mình, tất cả các chi tiết mà anh thường xuyên lưu vào danh bạ điện thoại kể từ khi được đón tại sân bay sẽ bị WeChat thu thập và cuối cùng sẽ rơi vào tay tà ác. Tất cả những thông tin liên lạc của các học viên mà anh lưu trên máy sẽ bị gửi đến tà ác thông qua WeChat, bao gồm họ của John, tên bằng tiếng Trung của John, địa chỉ nhà, địa chỉ email, vai trò của John, v.v. Vì David đã sử dụng Wifi tại nhà John trên điện thoại, máy chủ WeChat sẽ ghi lại địa chỉ IP của mạng Internet ở nhà John.

Do đó, tà ác đã có thể gửi email giả mạo đến địa chỉ email của John. Tà ác cũng có thể tấn công mạng Internet gia đình và các thiết bị của John vì chúng có địa chỉ IP của anh. Nếu các cuộc tấn công giả mạo và tấn công trực tiếp trên mạng không thành công, tà ác vẫn có thể thực hiện các cuộc tấn công vật lý, bao gồm việc đột nhập vào nhà của John để lấy cắp máy tính xách tay và ổ cứng. Tà ác cũng có thể quấy rối các thành viên trong gia đình John ở Trung Quốc.

Nếu trước đó John đã giải thích về sự nguy hiểm của WeChat với David ở sân bay và David đã gỡ bỏ WeChat khỏi điện thoại của anh ngay lập tức, thì câu chuyện sẽ dừng lại ngay tại đó.

Chúng ta cần yêu cầu tất cả các học viên gỡ bỏ WeChat, TikTok và các ứng dụng tương tự của Trung Quốc khỏi các thiết bị chính của mình (như điện thoại, máy tính bảng và máy tính). Nếu bạn buộc phải sử dụng các ứng dụng này, hãy sử dụng chúng trên một thiết bị riêng biệt không chứa thông tin của các học viên trong danh bạ.

Tắt các thiết bị và tránh xa các thiết bị trong các cuộc thảo luận nhạy cảm

Các thiết bị sau khi bị xâm nhập sẽ có thể bị sử dụng để nghe lén. Hãy tắt các thiết bị và cất chúng đi hoặc tránh xa chúng trong các cuộc thảo luận nhạy cảm. Nội dung các cuộc trao đổi, nếu bị tà ác nắm được, có thể bị sử dụng trong các cuộc tấn công phi kỹ thuật (Ví dụ: tên file đính kèm trong câu chuyện trên đây có liên quan đến các cuộc thảo luận trước đó giữa John và David, do đó có thể khiến các học viên khó tránh khỏi bị mắc bẫy).

Tấn công trực tiếp trên mạng

Tà ác có thể lấy địa chỉ IP của người dùng WeChat. Địa chỉ IP có thể là IP của mạng gia đình của người dùng, IP của mạng văn phòng của nhóm truyền thông hoặc IP của nơi tổ chức nhóm chia sẻ. Địa chỉ IP sẽ bị máy chủ WeChat ghi lại tại bất cứ đâu trong khi WeChat đang chạy. Tà ác có thể thực hiện các cuộc tấn công trực tuyến nhắm vào các thiết bị với địa chỉ IP đã biết.

Các biện pháp bảo vệ của chúng ta để chống lại loại tấn công này: Bật tường lửa và đảm bảo các thiết bị đã được cập nhật các bản vá bảo mật mới nhất. Các thiết bị bao gồm máy tính và thiết bị di động trong mạng nội bộ, cũng như thiết bị định tuyến.

Tấn công giả mạo trên mạng

Các cuộc tấn công giả mạo được thực hiện thông qua những email và tin nhắn văn bản được thiết kế một cách tinh vi, có thể đánh lừa đối tượng người dùng, khiến họ thực hiện các thao tác khiến kẻ xấu có thể xâm nhập vào thiết bị. Ví dụ, nội dung email dường như rất giống với email do hệ thống tạo ra để yêu cầu người dùng thay đổi mật khẩu thông qua đường dẫn trong email, trong khi liên kết này lại do tà ác kiểm soát. Tà ác sẽ lấy được mật khẩu nếu người dùng rơi vào bẫy này. Ví dụ, email dường như như được gửi từ một người quen, nhưng trong đó lại chứa file đính kèm độc hại. Nhiều loại tệp tin có thể chứa phần mềm độc hại, bao gồm các tệp tin Word, Excel, PDF, v.v. Ví dụ, email có thể chứa liên kết đến một trang web độc hại. Việc truy cập trang web độc hại có thể khiến một số phần mềm độc hại được cài đặt vào thiết bị. Mã QR cũng có thể dẫn đến các trang web độc hại. Nếu tà ác biết nhiều hơn về mục tiêu, chẳng hạn như các chủ đề nóng hiện đang được quan tâm, các mối quan hệ với người khác, các cuộc trò chuyện trong quá khứ, v.v., những chi tiết này có thể bị sử dụng để tạo ra các bẫy phi kỹ thuật. Càng nhiều chi tiết bị lộ, càng có nhiều phương pháp để lừa người dùng.

Trong câu chuyện trên, tà ác đã lấy được địa chỉ email của John và gửi một email lừa đảo tới John yêu cầu anh ấy “thay đổi mật khẩu” thông qua một liên kết trong email. Tại sao loại email này lại dễ lừa người dùng như vậy? Bởi vì nó khai thác một đặc tính hành vi của hệ thống email.

Hệ thống email của bạn quả thực có thể nhắc bạn rằng mật khẩu của bạn sắp hết hạn. Tà ác có thể khai thác hành vi này.

Bạn có thể dễ dàng tránh được bẫy này nếu tuân theo một nguyên tắc đơn giản. Khi bạn thấy lời nhắc đổi mật khẩu, thay vì nhấn vào liên kết trong email, hãy truy cập trực tiếp vào trang web đăng nhập email thông thường để thay đổi mật khẩu của bạn. Tương tự nguyên tắc này cũng áp dụng cho bất kỳ tài khoản email thông thường nào. Bạn hãy truy cập các trang đăng nhập email (Gmail, Hotmail, v.v.), sau đó đăng nhập và thay đổi mật khẩu từ đó.

Không bao giờ sử dụng các liên kết trong email để thay đổi mật khẩu của bạn. Liên kết có thể bị thao túng bởi tà ác.

Nói chung, không mở liên kết trong email trừ khi bạn chắc chắn liên kết đó an toàn.

Giả sử John đã mắc lỗi này và sử dụng liên kết trong email để thay đổi mật khẩu. Trang web trong liên kết đã bị tà ác kiểm soát và nó sẽ ghi lại mật khẩu hiện tại của John trong ô nhập thông tin đầu tiên. Vì trang web này không hề liên kết với máy chủ email an toàn của học viên nên mật khẩu của John trên máy chủ email không hề bị thay đổi. Tà ác có thể đăng nhập vào tài khoản email của John và thiết lập một quy tắc chuyển tiếp email. Kể từ thời điểm này, tất cả các email mà John nhận được cũng sẽ bị tà ác tiếp nhận, khiến rất nhiều thông tin bị rò rỉ. Quy tắc chuyển tiếp sẽ tiếp tục hoạt động ngay cả khi John thay đổi mật khẩu của anh trong tương lai, miễn là quy tắc này vẫn được lưu ở đó.

Kiểm tra lịch sử truy cập thư điện tử

Khi tà ác lấy được mật khẩu email của John, chúng sẽ đăng nhập vào tài khoản email của John để thiết lập quy tắc chuyển tiếp. Đây là cách kẻ xấu có được quyền truy cập lâu dài vào các email của John.

Nhiều hệ thống email do các học viên vận hành có biện pháp bảo vệ chống lại loại tấn công này. Hằng ngày, hệ thống sẽ gửi bản tóm tắt lịch sử truy cập email cho người dùng. Nếu John xem lại bản tóm tắt lịch sử truy cập của mình, trong vòng 1 ngày anh sẽ phát hiện ra sự sự xâm nhập. Sau đó John sẽ thay đổi mật khẩu của mình trên một máy tính sạch, rà soát và loại bỏ tất cả các quy tắc chuyển tiếp email.

Bản tóm tắt lịch sử truy cập hằng ngày liệt kê các lượt truy cập vào tài khoản email trong 24 giờ qua. Nó bao gồm các địa chỉ IP đã truy cập và phương thức truy cập, và thông tin về việc truy cập có thành công hay không. Địa chỉ IP thường gặp nhất sẽ là IP của văn phòng của bạn (nếu bạn kiểm tra email tại cơ quan), IP của mạng gia đình và IP thiết bị di động của bạn (nếu bạn kiểm tra email từ các thiết bị di động). Bất kỳ địa chỉ IP nào nằm ngoài nhóm trên đều đáng ngờ, đặc biệt IP từ các khu vực hoặc quốc gia khác. Bạn có thể sử dụng trang web “whatismyip.com” để kiểm tra IP hiện tại của điện thoại hoặc máy tính của bạn.

Nếu John cảnh giác, anh ấy sẽ phát hiện có một truy cập thành công từ một IP lạ thông qua giao diện trang web. Điều này đủ để cảnh báo John rằng mật khẩu email của mình đã bị xâm phạm và các thiết lập tài khoản email có thể đã bị thay đổi.

Giả sử John không thể phát hiện ra tài khoản của mình bị xâm nhập, tà ác sẽ có thể nhận được tất cả email của John kể từ thời điểm này. Tà ác sẽ theo dõi các chuỗi email và cuộc trò chuyện để thu thập thông tin và tìm cơ hội xâm nhập vào máy tính người khác thông qua phần mềm độc hại gửi qua email hoặc các cuộc tấn công phi kỹ thuật.

Vì John và David đã thảo luận về việc đăng ký cư trú, nên tà ác đã gửi một email đến David từ tài khoản email của John với file đính kèm chứa phần mềm độc hại.

Đảm bảo thiết bị luôn được cập nhật

Một nguyên tắc chung là không mở file đính kèm trong email trừ khi bạn chắc chắn rằng file đính kèm đó an toàn.

Nhưng làm thế nào để biết nó an toàn? Cách đơn giản và hiệu quả nhất là gọi điện cho người gửi để xác nhận. Không sử dụng email để xác nhận, vì tài khoản email của người gửi có thể đã bị tà ác xâm nhập.

Trước đó David đã thảo luận với John về đơn xin cư trú, sau đó, John đã gửi một email với một tài liệu đính kèm có tên là “Danh sách các tài liệu cần thiết cho việc đăng ký cư trú.” Việc loại bỏ các email không mong đợi hoặc không liên quan hoặc từ một người gửi lạ sẽ rất dễ dàng, nhưng email này thuộc loại được mong đợi, có nội dung phù hợp và được gửi từ một người đáng tin. Tà ác đã tạo ra một chiếc bẫy phi kỹ thuật hoàn hảo bằng cách lợi dụng những thông tin trong các cuộc trao đổi đang diễn ra giữa các nạn nhân.

Vậy chúng ta hết cách rồi sao?

Không phải vậy.

Việc cần làm ở đây là trước khi mở tài liệu hãy gọi điện cho người gửi để xác nhận rằng họ đã gửi tài liệu đó. Sau đó John sẽ nhận ra rằng tài khoản email của mình đã bị xâm nhập. Anh ấy sẽ thay đổi mật khẩu của mình trên một máy tính sạch, rà soát và xóa các quy tắc chuyển tiếp email.

Giả sử David không gọi cho John và mắc bẫy. Anh ấy đã mở tài liệu và kích hoạt phần mềm độc hại được nhúng trong đó. Điều xảy ra tiếp theo tuỳ thuộc vào phần mềm độc hại và các biện pháp bảo vệ của chúng ta trên thiết bị.

Nếu phần mềm độc hại nhắm vào một lỗ hổng đã biết trên hệ điều hành hoặc trên ứng dụng (Word, trình đọc file PDF, Java, v.v.), nó sẽ không thể gây ra thiệt hại nếu hệ điều hành và các ứng dụng đã được cập nhật mới nhất.

Biện pháp bảo vệ này hiệu quả và dễ thực hiện (bằng cách thường xuyên cập nhật hệ điều hành và các ứng dụng), nhưng nhiều người không chú ý đến điều này.

Khi nhận được thông báo cập nhật, chúng ta nên thực hiện cài đặt các bản cập nhật cho hệ điều hành và ứng dụng càng sớm càng tốt, không nên chậm trễ. Hầu hết các ứng dụng (trình duyệt web, trình đọc file PDF, Java, v.v.) đều có cơ chế cập nhật tự động. Hãy bật và sử dụng những cơ chế này.

Ứng dụng Windows Defender là một phần trong hệ điều hành Windows, nó hoạt động rất tốt. Hãy gỡ bỏ tất cả những phần mềm bảo mật bản dùng thử đi kèm trong máy tính và sử dụng Windows Defender đã được tích hợp sẵn trong hệ điều hành. Nó sẽ được cập nhật theo các lần cập nhật của hệ điều hành.

Hệ điều hành Mac OS có phần mềm Gatekeeper, XProtect và Malware Removal Tool, chúng hoạt động rất tốt. Thông thường chúng ta không cần sử dụng các phần mềm chống virus khác trên máy Mac.

Hãy gỡ bỏ tất cả ứng dụng mà bạn không sử dụng để tránh việc chúng trở thành mục tiêu của các phần mềm độc hại trong tương lai.

David lẽ ra đã không gặp vấn đề gì nếu thiết bị của anh được cập nhật mới nhất, tránh việc bị tấn công bởi các phần mềm độc hại trong tương lai.

Điều gì sẽ xảy ra nếu phần mềm độc hại đang nhắm vào một lỗ hổng chưa được xác định? Lỗ hổng bảo mật đó chưa được vá và các chương trình chống phần mềm độc hại không có cách nào để phát hiện ra nó.

Vậy chúng ta hết cách rồi sao?

Không phải vậy

Sử dụng tài khoản thông thường cho hầu hết các tác vụ trên thiết bị

Có ít nhất hai loại tài khoản người dùng trên máy tính: Tài khoản quản trị viên và tài khoản người dùng thông thường.

Nếu bạn đăng nhập với quyền quản trị viên, bạn có thể thực hiện mọi tác vụ trên máy tính. Điều này nghe có vẻ hay nhưng phần mềm độc hại mà bạn kích hoạt sẽ có các quyền tương tự. Phần mềm độc hại có thể thực hiện bất cứ tác vụ nào trên máy tính của bạn nếu nó được kích hoạt bởi một quản trị viên.

Nếu bạn đăng nhập như một người dùng thông thường, bạn có thể thực hiện hầu hết các tác vụ nhưng không thể ghi dữ liệu vào các thư mục hệ thống. Điều này nghe có vẻ hạn chế nhưng phần mềm độc hại mà bạn đã kích hoạt sẽ không thể tạo ra những dữ liệu nguy hiểm trong các thư mục hệ thống. Đây là biện pháp bảo vệ tốt bởi vì thông thường bạn không cần phải ghi dữ liệu vào các thư mục hệ thống, từ đó hạn chế phần lớn những thiệt hại mà phần mềm độc hại do bạn kích hoạt có thể gây ra.

Nếu bạn đăng nhập với tư cách người dùng thông thường, một số phần mềm độc hại nhất định sẽ không thể gây thiệt hại ngay cả khi nó nhắm vào một lỗ hổng chưa được xác định.

Điều may mắn là trong các hệ điều hành hiện đại (Windows và Mac), người dùng sẽ hoạt động ở chế độ người dùng thông thường ngay cả khi người dùng đó là quản trị viên. Nếu bạn làm gì đó cần kích hoạt quyền quản trị viên, Windows sẽ yêu cầu bạn xác nhận và Mac OS sẽ yêu cầu bạn nhập mật khẩu. Đây là cơ hội để bạn ngăn chặn phần mềm độc hại để tự cài đặt hoặc chạy với tư cách quản trị viên.

Trong trường hợp của David, khi mở file đính kèm từ email, anh ấy sẽ nhận được thông báo yêu cầu cho phép thực hiện thay đổi trên hệ thống. Đây là cơ hội để anh ấy trả lời “Không”, vì việc mở một tài liệu thông thường không cần phải thực hiện thay đổi nào trong hệ thống.

Để tránh việc vội vàng chọn “Có” mà không đọc và suy xét, bạn nên đăng nhập với tư cách người dùng thông thường. Nếu đang đăng nhập với tư cách người dùng thông thường, hệ thống sẽ yêu cầu mật khẩu của quản trị viên thay vì một câu hỏi chọn Có/Không đơn giản. Việc tạo thêm bước đăng nhập này hy vọng sẽ giúp chúng ta tạm dừng và suy nghĩ khi nhận được thông báo.

Vì vậy, nếu bạn nhận được thông báo từ Windows hoặc Mac yêu cầu bạn nhập mật khẩu hoặc cho phép chạy ứng dụng, hãy đọc kỹ. Nếu đó không phải là điều bạn đang muốn thực hiện, đừng nhập mật khẩu hay cho phép chương trình chạy tiếp, vì đây có thể là dấu hiệu của phần mềm độc hại.

Tương tự, nếu thấy thông báo trên điện thoại hoặc máy tính bảng yêu cầu bạn cho phép một hành động hoặc cài đặt một ứng dụng nhất định, hãy đọc kỹ. Nếu đó không phải là hành động bạn muốn thực hiện, đừng nhấn vào bất cứ thứ gì. Hãy sử dụng tính năng Bắt buộc Thoát ứng dụng (Force Quit) để đóng tất cả các ứng dụng đang chạy và gỡ bỏ thông báo này.

Một nguyên tắc chung cần lưu ý là khi hệ thống, email hoặc tin nhắn văn bản yêu cầu bạn thực hiện một số thao tác nhất định, hãy tạm dừng và suy nghĩ. Nếu đó không phải là hành động mà bạn muốn thực hiện, hãy dừng lại.

Ví dụ: Một điều phối viên đang đàm phán hợp đồng với một nhà hát và nhận được email có file đính kèm với tên “Bản nháp hợp đồng.xlsx” và điện thoại đổ chuông vào lúc cô ấy đang suy nghĩ có nên mở file đính kèm hay không. Trong lúc đang nghe điện thoại, cô ấy đã mở tập tin và nhận ra mình đã mắc lỗi, vì người gửi không phải là nhà hát đó. File đính kèm có chứa phần mềm độc hại. Tuy nhiên, cô ấy đang đăng nhập với tư cách người dùng thông thường nên virus không thể gây hại cho hệ thống.

Chỉ chạy các ứng dụng đáng tin cậy

Nếu bạn đăng nhập với tư cách người dùng thông thường, một số phần mềm độc hại nhất định sẽ không thể gây thiệt hại ngay cả khi nó nhắm vào một lỗ hổng chưa được xác định.

Một số phần mềm độc hại chứ không phải tất cả? Đúng vậy. Một số phần mềm độc hại tân tiến có thể thăng cấp từ người dùng thông thường thành quản trị viên và có thể gây hại cho hệ thống.

Vậy chúng ta hết cách rồi sao?

Không phải vậy

Biện pháp bảo vệ của chúng ta là thiết lập danh sách các ứng dụng được cho phép: Chỉ chạy các ứng dụng đáng tin cậy.

Phần mềm độc hại tân tiến trong câu chuyện của chúng ta nhắm mục tiêu vào một lỗ hổng chưa xác định và có khả năng thăng cấp quyền người dùng. Tuy nhiên nếu nó không thuộc danh sách các ứng dụng đáng tin cậy của chúng ta, nó sẽ không thể được chạy và không thể gây hại trên thiết bị.

Trên hệ điều hành Windows 11, có thể sử dụng ứng dụng AppLocker và tính năng Smart App Control để thiết lập danh sách các ứng dụng cho phép.

Trên hệ điều hành Mac OS có ba thiết lập: App Store Only (Chỉ cho phép cài ứng dụng từ App Store); App Store and Identified Developers (Chỉ cho phép cài ứng dụng từ App Store hoặc từ các Nhà phát triển đã được xác thực); và Open Anyway (Cho phép tất cả ứng dụng). Lựa chọn thiết lập đầu tiên – Chỉ cho phép cài ứng dụng từ App Store nên được dùng trong hầu hết mọi trường hợp. Bạn có thể sử dụng thiết lập thứ hai để cho phép các ứng dụng từ Nhà phát triển đã được xác thực. Nhưng các chứng chỉ số cho Nhà phát triển được xác thực có thể bị đánh cắp nên lựa chọn thứ hai cũng có một số rủi ro. Lựa chọn thứ ba thông thường không nên sử dụng.

Nguyên tắc “Chỉ chạy các ứng dụng đáng tin cậy” là cách bảo vệ cuối cùng. Phần mềm độc hại, cho dù tân tiến đến mức nào, sẽ không có trong danh sách các ứng dụng đáng tin cậy của chúng ta. Miễn là chúng ta không chạy nó, nó sẽ không thể gây nguy hiểm. Tương tự, nếu chúng ta không mắc các bẫy phi kỹ thuật thì các liên kết và file đính kèm trong email cũng như tin nhắn văn bản độc, mã QR độc sẽ không thể gây hại cho thiết bị của chúng ta.

Giả sử David không thực hiện biện pháp bảo vệ này và phần mềm độc hại đã cài đặt thành công trên thiết bị của anh ấy. Phần mềm độc hại này sẽ lấy mật khẩu của tất cả các tài khoản trực tuyến của anh ấy, bao gồm cả tài khoản email an toàn. Tất nhiên, tà ác sẽ đăng nhập vào tài khoản của anh ấy để thiết lập quy tắc chuyển tiếp email và gửi tệp đính kèm phần mềm độc hại tới John với tiêu đề “Câu chuyện về những bức hại mà tôi đã trải qua ở Trung Quốc”. Nếu John rơi vào bẫy do mở tài liệu này, máy tính của anh ấy có thể bị xâm nhập và kiểm soát. Chu trình này sẽ tiếp tục.

Sau khi theo dõi các hoạt động trực tuyến của John một thời gian, tà ác quyết định rằng đáng để đến nhà John. Với thông tin thu thập trước đó, tà ác đã đột nhập vào nhà John và lấy đi máy tính xách tay, ổ cứng di động và ổ đĩa USB.

Bảo vệ dữ liệu trên thiết bị với mật mã, mã hoá và sao lưu dữ liệu

Lúc này chúng ta đã mất tất cả mọi thứ?

Không phải vậy, nếu chúng ta có biện pháp bảo vệ cho các thiết bị của mình.

Hãy thiết lập mật mã và tự động xóa dữ liệu cho các thiết bị di động.

Đối với máy tính, Windows có các phần mềm BitLocker, PGP Disk và VeraCrypt để mã hóa toàn bộ ổ đĩa. Mac OS có phần mềm File Vault. Hãy bật thiết lập mã hóa trên tất cả các thiết bị, mã hóa dữ liệu trên ổ cứng ngoài và ổ USB. Tà ác sẽ không thể lấy được bất kỳ thông tin nào ngay cả khi chúng có trong tay thiết bị của chúng ta.

Tuy nhiên nếu để mất thiết bị, công việc của chúng ta sẽ bị ảnh hưởng nghiêm trọng ngay cả khi tà ác không thể truy cập được thông tin trên thiết bị. Đây vẫn sẽ là tổn thất lớn với chúng ta. Để tránh loại tổn thất này (gián đoạn công việc), chúng ta nên cấu hình tự động sao lưu dữ liệu đã được mã hóa đến các trang web từ xa hoặc sử dụng dịch vụ cloud (đám mây) cho tất cả các thiết bị. Trong trường hợp thiết bị bị mất, bị đánh cắp hoặc bị hư hỏng, chúng ta có thể khôi phục lại dữ liệu từ bản sao trên thiết bị thay thế và nhanh chóng quay lại công việc của mình.

Những cuộc tấn công mà chúng tôi đề cập từ đầu đến giờ đều đến từ tà ác, không phải các cuộc tấn công nói chung từ mạng Internet. Chúng tôi mới chỉ đề cập đến một số loại phổ biến nhất. Chúng tôi đã nói đến một số khái niệm về biện pháp bảo vệ. Các chi tiết thực hiện sẽ được thảo luận dưới đây.

Các chi tiết kỹ thuật chung

Sao lưu dữ liệu

Chúng tôi sẽ nói về ba loại sao lưu khác nhau, tất cả đều cần thiết để bảo vệ bạn về các phương diện khác nhau.

Sao lưu trên cùng một ổ đĩa

Cấp độ bảo vệ đầu tiên được gọi là System Protection (Bảo vệ Hệ thống), có sẵn trên hệ điều hành Windows. Nó còn được gọi là System Restore Points (Điểm khôi phục Hệ thống). Một ảnh chụp nhanh (snapshot) của ổ đĩa sẽ được lưu trên cùng ổ đĩa đó bằng cách sử dụng tính năng Volume Shadow Copy. Hãy bật tính năng System Protection (Bảo vệ hệ thống) để bạn có thể khôi phục lại các file đã bị xóa hoặc các phiên bản cũ hơn của cùng một file. Trong trường hợp cập nhật Windows không thành công hoặc hệ thống không thể khởi động do các file hệ thống bị hỏng, có thể khôi phục các file và khôi phục khả năng khởi động của hệ thống.

Nhấn phím Windows và gõ “system”, chọn “System” trong kết quả tìm kiếm, sau đó chọn System Protection phía bên trái để mở cửa sổ:

Ví dụ: Do nhầm lẫn mà các tập tin quan trọng đã bị xoá. Một người vận hành tại xưởng in đã xóa nhầm file mẫu in. Việc in ấn không thể tiến hành nếu thiếu file mẫu. Vì việc xóa file được thực hiện thông qua một chương trình nên không thể khôi phục dữ liệu từ Thùng rác. Nhân viên hỗ trợ kỹ thuật đã có thể khôi phục các file mẫu từ các điểm khôi phục hệ thống, phục hồi và hoàn thành việc in ấn đúng thời gian.

Ví dụ: Hệ thống không thể khởi động sau khi cài đặt phần mềm. Hệ thống rơi vào vòng lặp khởi động lại (reboot) sau khi cài đặt một số phần mềm. Nhân viên hỗ trợ kỹ thuật đã nhấn phím F8 để ngăn hệ thống tự động khởi động lại và kiểm tra mã lỗi, sau đó xác định được System registry đã bị hỏng. Vì thiết bị không thể tự khởi động, bộ phận hỗ trợ kỹ thuật có thể khôi phục lại System registry về thời điểm trước khi cài đặt phần mềm bằng cách gắn ổ cứng vào một máy tính khác đang hoạt động. Sau đó hệ thống đã có thể khởi động bình thường.

Chức năng System Protection có tác dụng nhưng nó không thể bảo vệ khi có lỗi phần cứng. Bạn sẽ mất cả Điểm khôi phục và dữ liệu trong trường hợp đĩa cứng bị hỏng. Vì vậy, chúng ta cần sao lưu dữ liệu sang một đĩa khác.

Sao lưu cục bộ sang một ổ đĩa khác

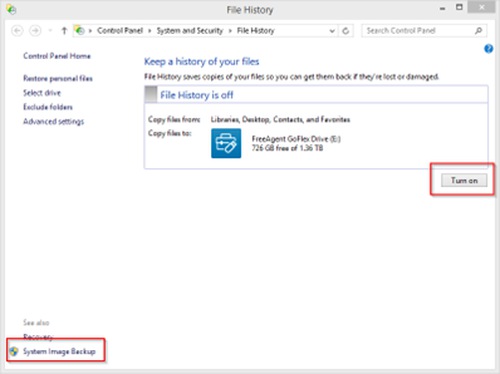

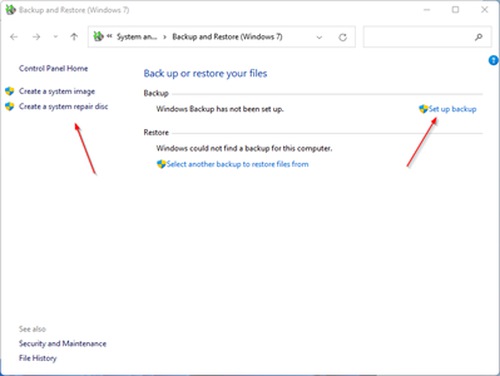

Để đề phòng trường hợp hỏng ổ đĩa cứng, bạn sẽ cần ứng dụng File History trên hệ điều hành Windows và Time Machine trên hệ điều hành Mac để sao lưu dữ liệu của bạn sang một ổ đĩa ngoài chuyên dụng. Hãy sử dụng một ổ đĩa trắng để tránh mất dữ liệu trong quá trình thiết lập ban đầu.

Bạn cũng có thể tạo một bản sao lưu hình ảnh hệ thống và ổ đĩa phục hồi hệ thống để khôi phục lại hệ điều hành của mình về một bản sao lưu trước đó.

Hệ điều hành Mac: Tìm kiếm “Time Machine” trong Spotlight và mở Time Machine để bắt đầu cấu hình. Bản sao lưu Time Machine có thể được sử dụng để khôi phục toàn bộ hệ thống hoặc các file riêng lẻ.

Hệ điều hành Windows: Nhấn phím Windows và gõ “file history”, chọn “File History” trong danh sách kết quả tìm kiếm. File History không bao gồm hình ảnh hệ thống. Hãy đảm bảo việc tạo hình ảnh hệ thống riêng biệt (có thể đặt lịch) để có thể khôi phục toàn bộ hệ thống về một thời điểm trước đó.

Hãy giữ ổ đĩa sao lưu kết nối với máy tính của bạn để những thay đổi dữ liệu của bạn được sao lưu tự động. Nếu bạn làm điều đó một cách thủ công và chỉ thỉnh thoảng thực hiện, sẽ rất dễ quên. Hãy thiết lập thói quen giữ ổ đĩa sao lưu luôn kết nối với máy tính và để Time Machine hoặc File History thực hiện sao lưu một cách tự động và liên tục.

Ví dụ: Ổ đĩa đột nhiên bị lỗi, máy tính bị tắt vào ban đêm. Máy tính không tìm thấy ổ đĩa chứa hệ điều hành vào sáng hôm sau. Lý do là ổ đĩa SSD chứa hệ điều hành đã bị hỏng đột ngột. Có một bản sao lưu hình ảnh hệ thống (thực hiện hàng ngày vào lúc 9 giờ tối) ở ổ đĩa thứ hai. Bản sao lưu từ đêm hôm trước đã được khôi phục vào một ổ đĩa SSD mới và người dùng có thể tiếp tục công việc của mình mà không bị mất quá nhiều dữ liệu (có thể tránh việc mất dữ liệu từ 9 giờ tối đến 12 giờ sáng bằng cách sao lưu File History liên tục).

Các thiết bị đời mới thường sử dụng ổ đĩa SSD. Đĩa SSD nhanh hơn và đáng tin cậy hơn ổ đĩa truyền thống nhưng cuối cùng chúng vẫn có thể bị lỗi, thường là trường hợp lỗi rất nặng (không có cách nào khôi phục dữ liệu) và không có cảnh báo trước. Đối với bất kỳ thiết bị nào dùng ổ đĩa SSD, cần sao lưu liên tục để bảo vệ dữ liệu trên thiết bị.

Việc thiết lập này yêu cầu một ổ đĩa ngoài được kết nối với máy tính, do đó nó là một bản sao lưu cục bộ. Trường hợp có đột nhập hoặc cháy nhà có thể gây nguy cơ mất cả máy tính và đĩa sao lưu, vì vậy một bản sao lưu từ xa là cần thiết.

Sao lưu từ xa

Sao lưu từ xa có thể bảo vệ khỏi nguy cơ mất cả thiết bị và đĩa sao lưu. Bạn có thể sử dụng một dịch vụ sao lưu hoàn chỉnh như Backblaze để tạo các file sao lưu được mã hóa, hoặc Duplicati để tạo các bản sao lưu được lưu trữ ở vị trí từ xa mà bạn lựa chọn (ví dụ: máy chủ FTP của riêng bạn hoặc các dịch vụ lưu trữ đám mây như Backblaze B2, One Drive, Google Drive , Amazon S3, v.v.). Duplicati là phần mềm miễn phí và có mã nguồn mở: https://www.duplicati.com/.

Bảo vệ dữ liệu bằng mã hóa

Ví dụ: Căn nhà bị đột nhập. Đầu năm 2005, tà ác đã đột nhập vào nhà của một học viên ở Atlanta và lấy đi máy tính cùng các ổ đĩa ngoài của anh ấy. Ổ đĩa máy tính đã được mã hóa.

Nếu máy tính hoặc ổ đĩa của bạn rơi vào tay tà ác, thông tin được lưu trữ trong đó có thể bị đánh cắp dễ dàng, trừ khi bạn mã hóa chúng.

Bạn phải nhớ và không làm mất mật khẩu mã hóa của mình, nếu không sẽ không cách nào truy cập vào dữ liệu. Mỗi khi khởi động máy tính hoặc truy cập vào các ổ đĩa ngoài, bạn phải nhập mật khẩu mã hóa của mình.

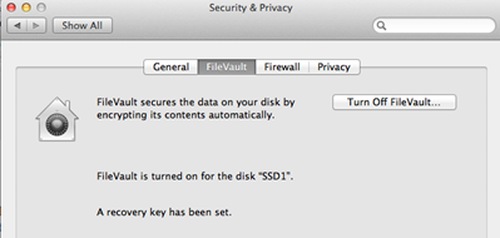

Hệ điều hành Mac OS có một chương trình gọi là FileVault để mã hóa đĩa. Hãy tìm kiếm “FileVault” trong Spotlight để bắt đầu. Hãy đảm bảo rằng bạn lưu khóa khôi phục của mình ở một nơi an toàn.

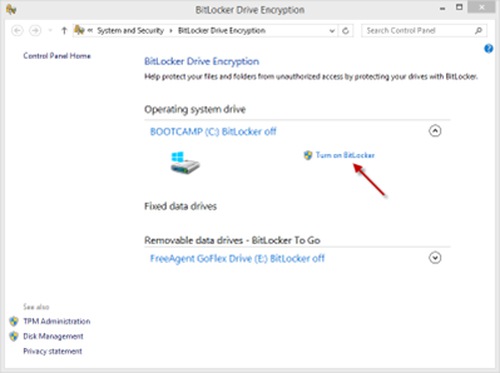

Mã hóa đĩa BitLocker có sẵn trong các phiên bản Windows Professional hoặc Windows Business. Thật không may, nó không có sẵn trong phiên bản Home. Hãy cân nhắc việc nâng cấp phiên bản Windows của bạn để sử dụng BitLocker nếu bạn cần biện pháp bảo vệ này. Bạn có thể nâng cấp mà không cần cài đặt lại Windows bằng cách mua khóa bản quyền (license key) từ Microsoft Store. Bạn cũng có thể sử dụng chương trình VeraCrypt trên Windows, ứng dụng này miễn phí và có mã nguồn mở: https://www.veracrypt.fr/code/VeraCrypt/.

Trên hệ điều hành Windows, hãy nhấn phím Windows và nhập “bitlocker”, chọn “Manage BitLocker” để bắt đầu. Bạn có thể mã hóa cả đĩa trong và đĩa ngoài. Chọn vào “Turn on BitLocker” và làm theo hướng dẫn.

Sử dụng ứng dụng quản lý mật khẩu

Cách tốt nhất để quản lý mật khẩu là sử dụng một ứng dụng quản lý mật khẩu như KeePassXC cho Mac OS và KeePass cho Windows.

Bạn chỉ cần nhớ một mật khẩu mạnh để mở ứng dụng quản lý mật khẩu. Trình quản lý mật khẩu sẽ tạo ra các mật khẩu mạnh và duy nhất khác cho bạn. Đây là cách duy nhất để tránh việc sử dụng mật khẩu yếu và sử dụng cùng một mật khẩu ở nhiều nơi, quên mật khẩu hoặc quên nơi tìm mật khẩu.

Khi bạn khởi động ứng dụng quản lý mật khẩu lần đầu tiên, nó sẽ tạo một cơ sở dữ liệu trống cho các mật khẩu và yêu cầu bạn cung cấp một mật khẩu chính đủ mạnh. Sau đó bạn có thể tạo các mục mật khẩu mới cho các mật khẩu hiện có của mình. Từ thời điểm này, hãy tạo mật khẩu mới bằng ứng dụng quản lý mật khẩu cho mỗi trang web yêu cầu mật khẩu.

File cơ sở dữ liệu mật khẩu này cực kỳ quan trọng đối với bạn. Cách tốt nhất để bảo vệ nó là sử dụng một dịch vụ lưu trữ đám mây như Dropbox, One Drive, Google Drive, v.v. Nó được bảo vệ bằng mã hóa mạnh nên bạn có thể lưu trữ nó trên đám mây. Kích thước file nhỏ nên có thể sử dụng lưu trữ đám mây ở mức miễn phí. Nếu sử dụng lưu trữ đám mây, có thể sử dụng file trên hầu hết các thiết bị và nó sẽ được tự động đồng bộ hóa trên tất cả các thiết bị của bạn. Để tránh những xung đột tiềm ẩn khi đồng bộ, tốt nhất chỉ nên chỉnh sửa trên một thiết bị.

KeePass: https://keepass.info/ Windows

KeePassXC: https://keepassxc.org/ Windows, Mac, Linux

Thiết lập ứng dụng email

Vui lòng không sử dụng Gmail hoặc các tài khoản email tương tự để trao đổi các thông tin nhạy cảm. Thay vào đó hãy sử dụng các dịch vụ email nội bộ của hạng mục. Nhiều dịch vụ email nội bộ của hạng mục tự động gửi bản tóm tắt lịch sử truy cập cho bạn mỗi ngày, bạn nên rà soát lại mỗi khi kiểm tra email của mình. Điều này giúp bạn được thông báo nếu tài khoản bị tà ác truy cập.

Hãy lưu trữ email của bạn trên một máy tính an toàn. Đừng lưu email trên máy chủ email, vì nếu bạn làm vậy và nếu mật khẩu email của bạn bị đánh cắp, tất cả email đều có thể bị tà ác tải xuống.

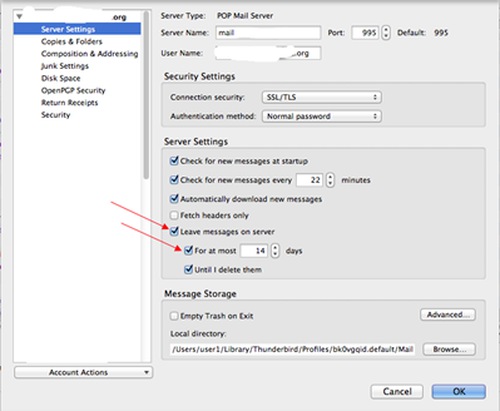

Hãy tải và lưu trữ email của bạn trên một máy tính bảo mật bằng một ứng dụng email như Thunderbird hoặc Apple Mail sử dụng giao thức POP3 thay vì IMAP. Tuy nhiên điều này sẽ cản trở việc truy cập email từ các thiết bị khác như điện thoại thông minh của bạn (IMAP cho phép chia sẻ truy cập).

Nếu bạn cũng muốn kiểm tra email trên thiết bị di động (như iPad), hãy thiết lập ứng dụng email của bạn để email được lưu trên máy chủ trong tối đa hai tuần và thiết lập thiết bị di động của bạn sử dụng IMAP để truy cập email. (IMAP sao chép email của bạn trên máy chủ email, trong khi POP3 tải email xuống máy tính cục bộ.)

Dưới đây là một số ảnh chụp màn hình từ ứng dụng Thunderbird. Khi bạn thêm tài khoản email, chọn POP3 và chuyển sang chế độ thiết lập thủ công. Cổng POP3S là 995, cổng SMTPS là 994.

Các biện pháp khác

Ví dụ: Sự lây nhiễm của siêu mã độc Stuxnet. Các máy tính trong các cơ sở hạt nhân của Iran không kết nối với Internet nên các cuộc tấn công trực tuyến trực tiếp từ Internet không thể thực hiện được. Kẻ địch đã thả một số ổ USB nhỏ trong bãi đỗ xe của các cơ sở này. Một số công nhân đã nhặt các ổ USB từ bãi đỗ xe và cắm chúng vào máy tính làm việc của họ. Virus trên các ổ đĩa USB đã lây nhiễm vào máy tính và lan truyền đến phần cứng điều khiển của máy ly tâm. Virus đã thay đổi tốc độ quay của máy ly tâm và gây thiệt hại trên diện rộng.

Đừng cắm ổ đĩa USB flash, đĩa CD hoặc DVD không rõ nguồn gốc vào máy tính của bạn. Không kết nối các thiết bị FireWire hoặc Thunderbolt không xác định với máy tính của bạn.

Sử dụng tiện ích mở rộng (Add-On) uBlock Origin trên các trình duyệt để ngăn chặn các liên kết độc hại và mã độc hại từ các mạng lưới quảng cáo.

Không sử dụng tiếng Trung Giản thể làm ngôn ngữ mặc định cho các thiết bị của Apple. Nếu bạn làm vậy, Apple sẽ lưu trữ thông tin từ thiết bị của bạn trên máy chủ iCloud ở Trung Quốc. Nếu bạn phải sử dụng tiếng Trung trên các thiết bị Apple, hãy sử dụng tiếng Trung Chính thể (Đài Loan, không phải Hồng Kông).

Các thiết bị di động

Nguồn: Các biện pháp tốt nhất cho thiết bị di động của NSA tại thời điểm 28/7/2020.

Một số biện pháp có thể áp dụng cho máy tính cá nhân hoặc máy Mac.

Bluetooth: Tắt Bluetooth khi bạn không sử dụng. Chế độ máy bay không phải lúc nào cũng có tác dụng tắt Bluetooth.

Wi-Fi: Không kết nối với các mạng Wi-Fi công cộng. Tắt Wi-Fi khi không cần thiết. Xóa các mạng Wi-Fi không sử dụng.

Kiểm soát thiết bị: Luôn kiểm soát vật lý đối với các thiết bị. Tránh kết nối với thiết bị di động không xác định.

Hộp bảo vệ: Cân nhắc việc sử dụng một hộp bảo vệ để che micro để tránh thu âm thanh trong phòng (tấn công khi micro đang mở). Che máy ảnh khi không sử dụng.

Các cuộc trò chuyện: Không thực hiện các cuộc trò chuyện nhạy cảm ở gần các thiết bị di động không được cấu hình xử lý bảo mật âm thanh.

Mật khẩu: Sử dụng mã PIN hoặc mật khẩu để khoá màn hình. Nếu thiết bị tự động xóa sau mười lần nhập sai mật khẩu thì sử dụng mã PIN gồm 6 chữ số là đủ. Thiết lập thiết bị tự động khóa sau năm phút.

Ứng dụng: Cài đặt ít ứng dụng nhất có thể và chỉ cài những ứng dụng từ các cửa hàng ứng dụng chính thức. Hãy thận trọng với dữ liệu cá nhân được nhập vào ứng dụng. Đóng các ứng dụng khi không sử dụng.

Cập nhật phần mềm: Cập nhật phần mềm thiết bị và các ứng dụng càng sớm càng tốt.

Sinh trắc học: Cân nhắc việc sử dụng xác thực bằng sinh trắc học (ví dụ: dấu vân tay, khuôn mặt), để thuận tiện trong việc bảo vệ dữ liệu có độ nhạy cảm thấp.

Tin nhắn văn bản: Không thực hiện các cuộc trò chuyện nhạy cảm trên thiết bị cá nhân, ngay cả khi bạn cho rằng nội dung mang tính tổng quát.

File đính kèm / Liên kết: Không mở các file đính kèm và liên kết chưa được xác định trong các email. Ngay cả một người gửi quen biết cũng có thể vô tình truyền tải nội dung độc hại hoặc do bị xâm nhập hoặc mạo danh bởi một tác nhân độc hại.

Phụ kiện đáng tin cậy: Chỉ sử dụng dây sạc chính hãng hoặc phụ kiện sạc được mua từ nhà sản xuất đáng tin cậy. Không sử dụng các trạm sạc công cộng.

Địa điểm: Tắt dịch vụ có định vị vị trí khi không cần thiết. Không mang máy đến những địa điểm nhạy cảm.

Nguồn: Tắt và bật nguồn thiết bị hàng tuần.

Sửa đổi: Không jailbreak hay root (phá bỏ rào cản hạn chế) các thiết bị

Cửa sổ quảng cáo: Các cửa sổ bật lên một cách bất ngờ thường mang tính độc hại. Nếu chúng xuất hiện, hãy thực hiện lệnh bắt buộc đóng tất cả các ứng dụng (Với iPhone: nhấp đúp vào phím Home hoặc vuốt từ dưới lên trên tới giữa màn hình, ngưng một chút rồi vuốt lên để đóng ứng dụng, hoặc với Android: chọn nút biểu tượng Recent apps).

Nguồn: https://media.defense.gov/2020/Jul/28/2002465830/-1/-1/0/Mobile_Device_UOO155488-20_v1_1.PDF

Hệ điều hành Mac OS

Cấu hình mạng

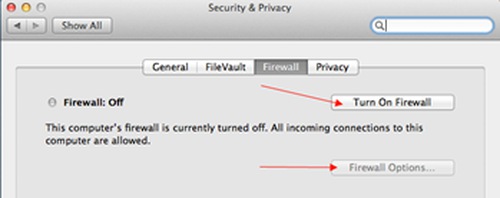

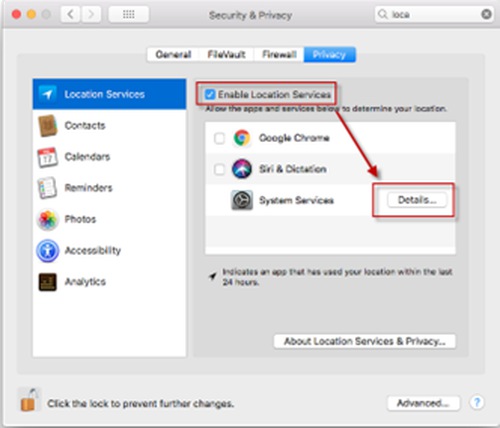

Bật tường lửa của bạn để chặn tất cả các kết nối đến. Tìm kiếm “firewall” trong Spotlight để bắt đầu.

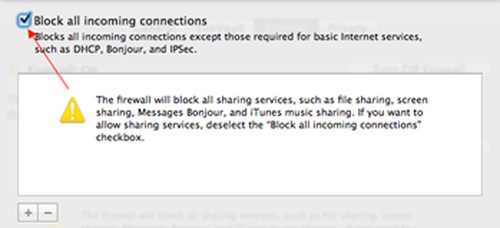

Click “Firewall Options” và chọn “Block all incoming connections”

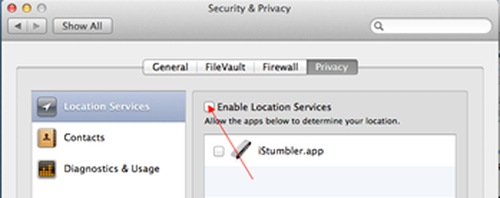

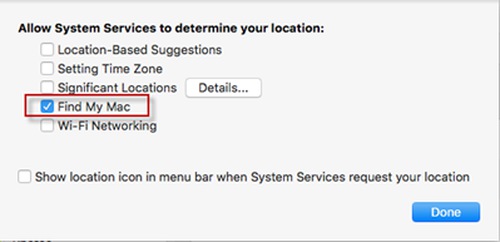

Tắt “Location Services” nếu bạn không muốn sử dụng chức năng “Find My Mac”.

Nếu bạn muốn dùng chức năng “Find My Mac”, bạn cần bật “Location Services” nhưng bỏ chọn tất cả các mục khác.

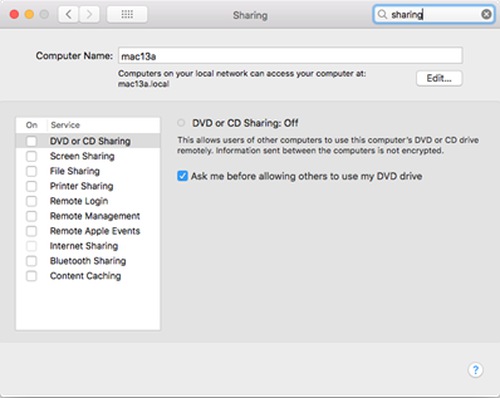

Bỏ chọn File Sharing, Screen Sharing, Remote Login, v.v, bằng cách vào System Preference > Sharing hoặc gõ “sharing” để tìm kiếm ở hộp thoại góc trên bên phải. Chúng sẽ bị tắt nếu bạn chọn “Block All Incoming Connections” trong “Firewall Options”.

Hệ điều hành Windows

Cấu hình mạng

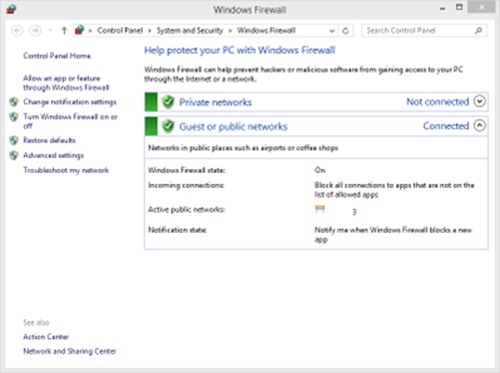

Nhấn phím Windows và nhập “firewall”, chọn “Windows Firewall” trong danh sách kết quả tìm kiếm để bắt đầu.

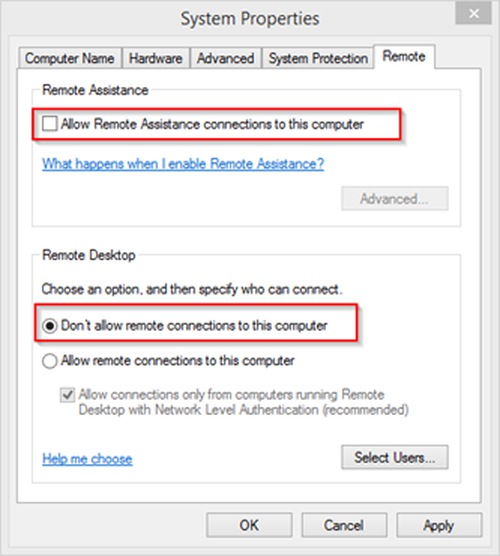

Bạn có thể tắt chức năng Remote login (Đăng nhập từ xa) nếu bạn không cần truy cập máy tính này từ xa. Nhấn phím Windows và nhập “system”, chọn “System” trong danh sách kết quả tìm kiếm. Chọn “Remote Settings”.

Các tính năng bảo mật của Windows 11

Nếu bạn đang sử dụng thiết bị Windows, hãy nâng cấp lên Windows 11 nếu có thể. Điều này phù hợp với nguyên tắc luôn cập nhật hệ điều hành và các ứng dụng. Có những cải tiến đáng kể trong bảo mật cho các thiết bị sử dụng Windows 11. Một số cải tiến nằm trong hệ điều hành. Một số cải tiến dựa trên các yêu cầu phần cứng cao hơn như TPM2, v.v.

Biện pháp bảo vệ cuối cùng như chúng tôi đã nói là “Chỉ chạy các ứng dụng đáng tin cậy.” Tính năng Smart App Control (kiểm soát ứng dụng thông minh) trong Windows 11 giúp đơn giản hóa đáng kể cho việc triển khai biện pháp bảo vệ này.

Mã độc tống tiền ransomware mã hóa các tệp tin của người dùng và đòi tiền chuộc để giải mã. Vì ransomware mã hóa các tệp thuộc về người dùng này nên không cần quyền quản trị cho công việc mã hóa. Việc đăng nhập với tư cách người dùng thông thường không thể ngăn chặn ransomware gây thiệt hại. Windows 11 có thêm tính năng Controlled Folder Access (kiểm soát quyền truy cập thư mục), chỉ cho phép các ứng dụng tin cậy sửa đổi file trong các thư mục đã được bảo vệ này. Vì ransomware không nằm trong danh sách các ứng dụng tin cậy nên nó không thể mã hóa các file trong các thư mục được bảo vệ.

Windows 11 có tính năng Application Isolation (Cô lập ứng dụng) để chạy các file và trang web nguy hiểm trong một vùng chứa. Hệ thống sẽ được bảo vệ không bị tổn hại ngay với các file và trang web độc hại. Theo mặc định, tính năng Application Guard (bảo vệ ứng dụng) của Windows 11 sẽ mở file có định dạng Word, PowerPoint, Excel, trình duyệt Microsoft Edge trong các vùng chứa được bảo vệ.

Bài viết chỉ thể hiện quan điểm hoặc nhận thức của tác giả. Mọi nội dung đăng trên trang web này thuộc bản quyền của Minghui.org. Minh Huệ sẽ biên soạn các nội dung trên trang web và xuất bản theo định kỳ hoặc vào những dịp đặc biệt.

Bản tiếng Hán: https://www.minghui.org/mh/articles/2022/5/2/海外学员信息安全教程-441704.html

Bản tiếng Anh: https://en.minghui.org/html/articles/2022/5/7/200215.html